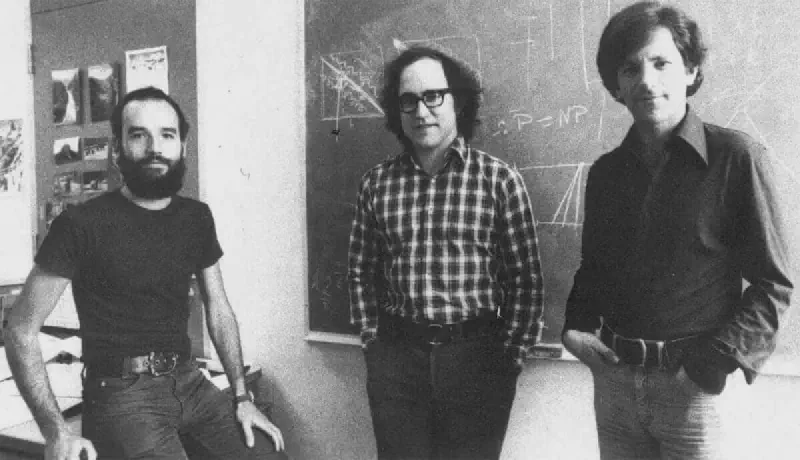

封面故事:RSA 算法的三位发明者

CIA 三要素

信息安全的三大核心目标:机密性(Confidentiality)、完整性(Integrity)、可用性(Availability)。出现安全问题,往往是其中一项或多项被破坏。

机密性(Confidentiality)

信息仅应被「该知道的人」获知。常见威胁:

- 嗅探:窃听传输过程;现代通信多加密以防范。

- 流量模式分析:通过行为特征与统计推断敏感信息。

完整性(Integrity)

信息不应被未授权修改,且需能防抵赖与防重放。

- 重放攻击:截获合法数据后重复发送以伪造操作。

- 否认:通信一方否认曾发送/接收过数据。

可用性(Availability)

用户能在需要时访问服务。典型攻击是 DoS/DDoS,通过耗尽资源使服务不可用;常见对策是过滤恶意请求与弹性扩缩容。

加密(Encryption)

明文(plaintext)经加密得到密文(ciphertext),解密反之。现代密码学以比特为单位,支持多媒体数据。

工作模式(Mode of Operation)

定义如何组织与处理加密数据。

- 流模式(Stream):把明文视为比特流,逐位与伪随机密钥流结合(如 XOR)。

- 分组模式(Block):按固定大小分组,不足分组填充;每组结合密钥与前一组结果输出。

对称加密(Symmetric)

加解密使用相同密钥,如 AES‑256‑CBC。密钥由共享种子导出,安全同步种子是前提。速度快,适合大数据量。

非对称加密(Asymmetric)

每方拥有一对密钥:公钥公开、私钥自持。用公钥加密的数据只能由对应私钥解密;还能用于身份校验与密钥协商。但计算开销大,常与对称加密配合使用(混合加密)。

隐写术(Steganography)

加密能隐藏内容,但「加密流量」本身可能暴露。隐写通过把信息伪装进看似正常的数据载体(如图片像素的低位)来规避特征检测。

哈希函数(Hash)

把任意输入映射为定长摘要,满足:同输入同输出、难以反推原文、低碰撞概率。用于完整性校验、快速索引等。

数字签名(Digital Signature)

基于哈希与公私钥,对消息摘要进行私钥签名、用公钥验证,证明身份并确保消息未被篡改与不可否认。

参考

- LearnCantrill